Esta técnica se llama esteganografía y consiste en ocultar códigos malignos en fotografías

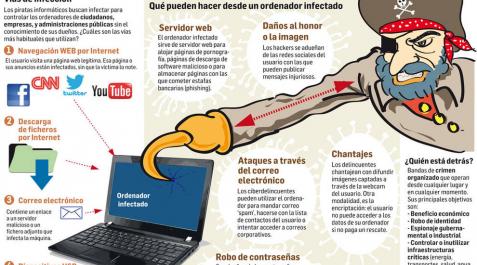

En el vasto y complejo mundo del internet, un fenómeno oculto está adquiriendo notoriedad por las graves implicaciones que tiene para la privacidad de los usuarios.

La esteganografía, una técnica sofisticada que algunos ciberdelincuentes están utilizando para infiltrar malware en dispositivos a través de imágenes aparentemente inofensivas.

Esta táctica permite que códigos malintencionados queden escondidos dentro de fotografías, videos o cualquier archivo visual, pasando desapercibidos para la mayoría de los internautas.

La gravedad de este método radica en su capacidad para obtener información personal sin levantar sospechas, poniendo así en riesgo la seguridad de quienes navegan en la red sin sospechar que detrás de una simple imagen puede esconderse una gran amenaza.

¿Cómo se oculta malware en una foto?

Existen numerosos episodios donde se ha recurrido al uso de imágenes para esparcir software dañino. Por ejemplo, se ha dado el caso de que una tierna foto de un gato sirvió para esconder archivos perjudiciales o para instalar apps nocivas en dispositivos Android. Pero, ¿cómo ocurre esto?

La técnica de esteganografía, aplicada a imágenes, puede causar ligeras modificaciones en ellas, señalando que han sido alteradas. Esta metodología consiste en ocultar el código malicioso en los bits de menor relevancia de la imagen.

Esto se logra cambiando la información en ciertos píxeles de forma que los cambios resulten casi indetectables, especialmente cuando se opta por el formato PNG en lugar de JPG, debido a las amplias capacidades de codificación del primero.

Cabe destacar que se trata de archivos multimedia comunes, modificados únicamente en algunos píxeles o metadatos de manera meticulosa, que, sin embargo, no son capaces de infectar dispositivos por sí solos al ser abiertos.

Un claro ejemplo de esta práctica fue una campaña utilizada hace años, que incluía una imagen de Kobe Bryant para esconder un script destinado a la minería de criptomonedas.

Se necesitan más elementos además de la imagen infectada

Surge entonces una pregunta clave: ¿Es posible que una simple imagen ejecute código en un sistema e inicie descargas o incluso llegue a infectarlo?

Aunque las posibilidades son muy escasas, se requeriría identificar una vulnerabilidad muy específica en el software utilizado para ver imágenes, que de alguna manera permitiera ejecutar los comandos deseados por un atacante al procesar el código malicioso oculto en la imagen.

¿Cómo se logra esto? A través de la conversión de la imagen en un contenedor para código Javascript, de tal manera que, al ser cargado por un navegador a través del elemento HTML 5 Canvas, se active dicho código.

Esta combinación de imagen y código Javascript ha sido denominada por los investigadores como IMAJS (IMAge+JavaScript).

Mediante este método, el atacante tiene la capacidad de ejecutar código dañino y, potencialmente, tomar control remoto de un dispositivo, con solo lograr que la víctima visite una página web que contenga una imagen diseñada específicamente para utilizar esta técnica.

¿Cómo identificar una imagen infectada?

Podría llegarse a pensar que es muy sencillo que todos los usuarios tengan imágenes infectadas dado que en redes sociales se comparten grandes cantidades de archivos multimedia. Pero lo cierto es que es muy difícil que una imagen infectada logre verse correctamente en WhatsApp, Instagram, Facebook o en cualquier plataforma social.

La realidad es que cuando una imagen se modifica para incluir código malicioso, es muy probable que este proceso la dañe, haciendo que la imagen no se ajuste a las especificaciones estándar de su formato y, como resultado, no se visualice de manera correcta.

Además, en el entorno de las redes sociales, el riesgo de compartir una imagen infectada con malware se reduce aún más pues estas plataformas suelen modificar las imágenes al subirlas.

Esto incluye cambios en el tamaño, comprimir la imagen, recortarla o ajustar algunos colores. Estas alteraciones dificultan que una imagen con malware mantenga su código dañino intacto después de ser publicada.

¿Cómo protegerse de esta técnica?

Para protegerse de la técnica de esteganografía que oculta código malicioso en imágenes, es fundamental adoptar una serie de medidas preventivas:

Mantener el software actualizado: Asegurar que el navegador web, el sistema operativo y todos los programas utilizados estén al día con las últimas actualizaciones de seguridad, ya que éstas suelen incluir parches para vulnerabilidades recién descubiertas.

Utilizar software de seguridad confiable: Instalar y mantener activo un programa antivirus o antimalware de buena reputación, que pueda detectar y bloquear intentos de infección.

Ser cauteloso con los enlaces y descargas: Evitar abrir imágenes o descargar archivos de fuentes desconocidas o sospechosas. Incluso en sitios web legítimos, es importante ser selectivo con lo que se descarga.

Implementando estas prácticas, los usuarios pueden fortalecer su defensa contra la infiltración de malware a través de imágenes y otros medios engañosos utilizados en la esteganografía.

Fuente: infobae.com