- Detalles

-

Publicado: Miércoles, 01 Marzo 2023 16:07

Cada usuario podrá escoger el nombre del robot con el que va a chatear

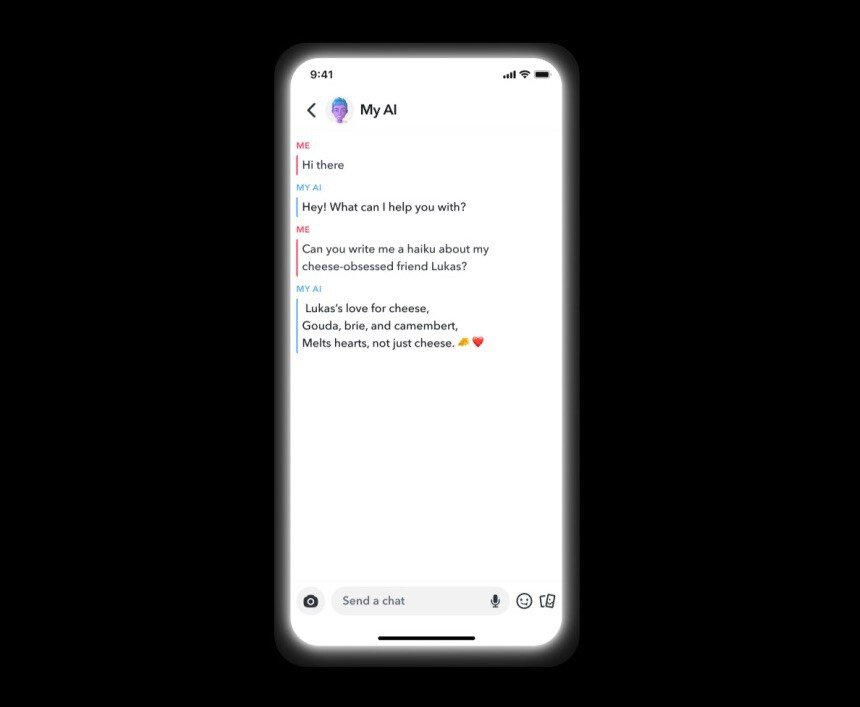

Snapchat se suma a la tendencia de los chatbots. Mediante inteligencia artificial, la red social añadirá un espacio en el que los usuarios tendrán la posibilidad de interactuar para pedir recomendaciones, charlar y hacer las peticiones que consideren.

El nombre de esta herramienta es My AI, aunque cada persona tendrá la posibilidad de asignarle el nombre que quiera para dirigirse con más cercanía al chatbot, que estará basado en la tecnología de OpenAI, que es la que está detrás de ChatGPT.

La IA que llega a Snapchat

Este tipo de interacción se ha convertido en el foco de muchas empresas en los últimos días, como Microsoft que anunció su integración a Bing y Google que confirmó el desarrollo de una IA propia llamada Brad.

Por lo que la llegada a una red social era algo esperando, bajo el mismo concepto de chat conversacional en el que el usuario puede pedir recomendaciones, ayudas, textos, listados y mucho más. Y con ese objetivo la plataforma lo está anunciando.

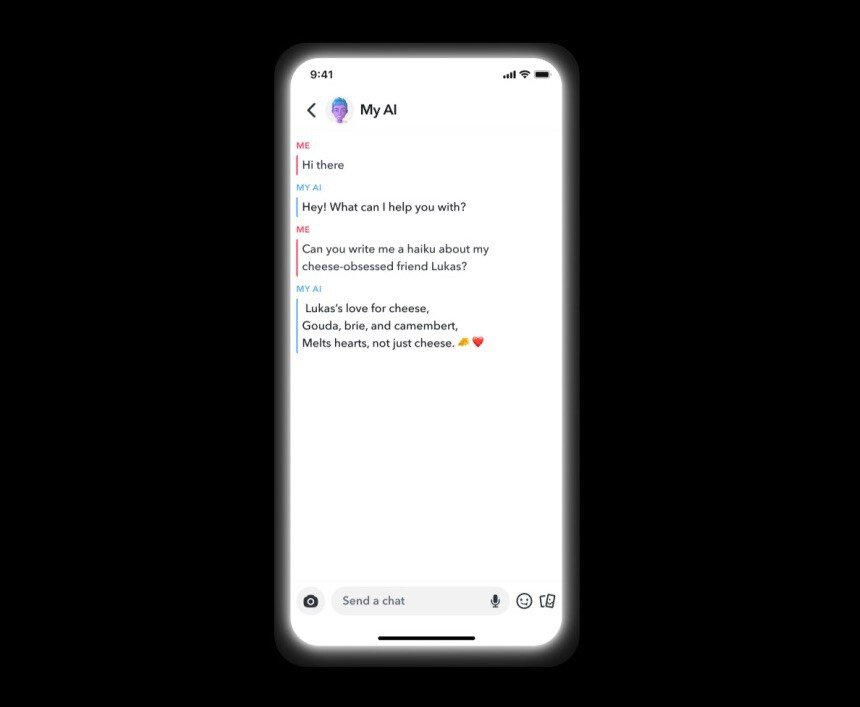

“My IA puede recomendar ideas de regalos de cumpleaños para la mejor amiga, planear una excursión de senderismo para un fin de semana largo, sugerir una receta para cenar o incluso escribir un poema sobre queso para un amigo obsesionado con el queso cheddar”, afirmó Snapchat.

La interfaz que presentará esta función será similar a la de cualquier chat, aunque el usuario tendrá la posibilidad de personalizar el nombre del bot y el fondo de pantalla, como novedades de diseño frente a las otras herramientas que ya están disponibles.

La inclusión de esta inteligencia artificial a la red social llegará con uno de los problemas más repetitivos: la posibilidad de manipular las respuestas y de encontrarse con información errónea. La misma app informa que “aunque My IA está diseñada para evitar información sesgada, incorrecta, perjudicial o engañosa”, pueden “producirse errores”.

Además, recomiendan “no compartir ningún secreto y no confiar en sus consejos”, porque es un sistema que está propenso a “alucinaciones” y se le puede “engañar para que diga cualquier cosa”.

Le puede interesar: Juego de Google usa inteligencia artificial para adivinar dibujos

Así que para usarla habrá que tener ciertos cuidados, como sucede con las demás plataformas, ya que muchas de ellas tienen información limitada, como es el caso de ChatGPT que cuenta con una base de datos hasta 2021.

Snapchat también advierte que todas las conversaciones con el chatbot “serán almacenadas y podrán ser revisadas para mejorar la experiencia del producto”, lo que reitera aún más la obligación de tener cuidados con la información que se da allí.

Para su funcionamiento, la red social se basó en la última versión de la tecnología GPT de OpenAI, que es la 3.5. La herramienta llegará en los próximos días y estará disponible solamente para los suscriptores de Snapchat+.

Skype también agrega inteligencia artificial

La plataforma de videollamadas ahora se integrará con inteligencia artificial (IA) y estará habilitada para las más de 30 millones de personas que usan Skype a diario en el mundo.

Junto al buscador Bing, se crearán algunos escenarios donde las personas podrán realizar preguntas y encontrar información para todo el grupo de la llamada; como por ejemplo, pedir sugerencias sobre destinos de viaje, pronóstico del tiempo esperado y eventos interesantes en torno a un viaje.

La plataforma indicó que dentro de las características está la elección de cómo se muestran las respuestas: viñetas, texto o una respuesta simplificada. La plataforma tendrá más de 100 idiomas y será capaz de traducir entre ellos.

Esta nueva actualización, estará disponible en todo el mundo en versión preliminar, sin embargo, en los primeros días de prueba las personas podrán encontrar problemas de conectividad. La aplicación móvil esta disponible en iOS y Android.

Fuente: infobae.com

- Detalles

-

Publicado: Martes, 14 Febrero 2023 16:08

El cofundador de la compañía de Cupertino no deseaba que las decisiones que se tomaran luego de su partida intentaran imitarlo

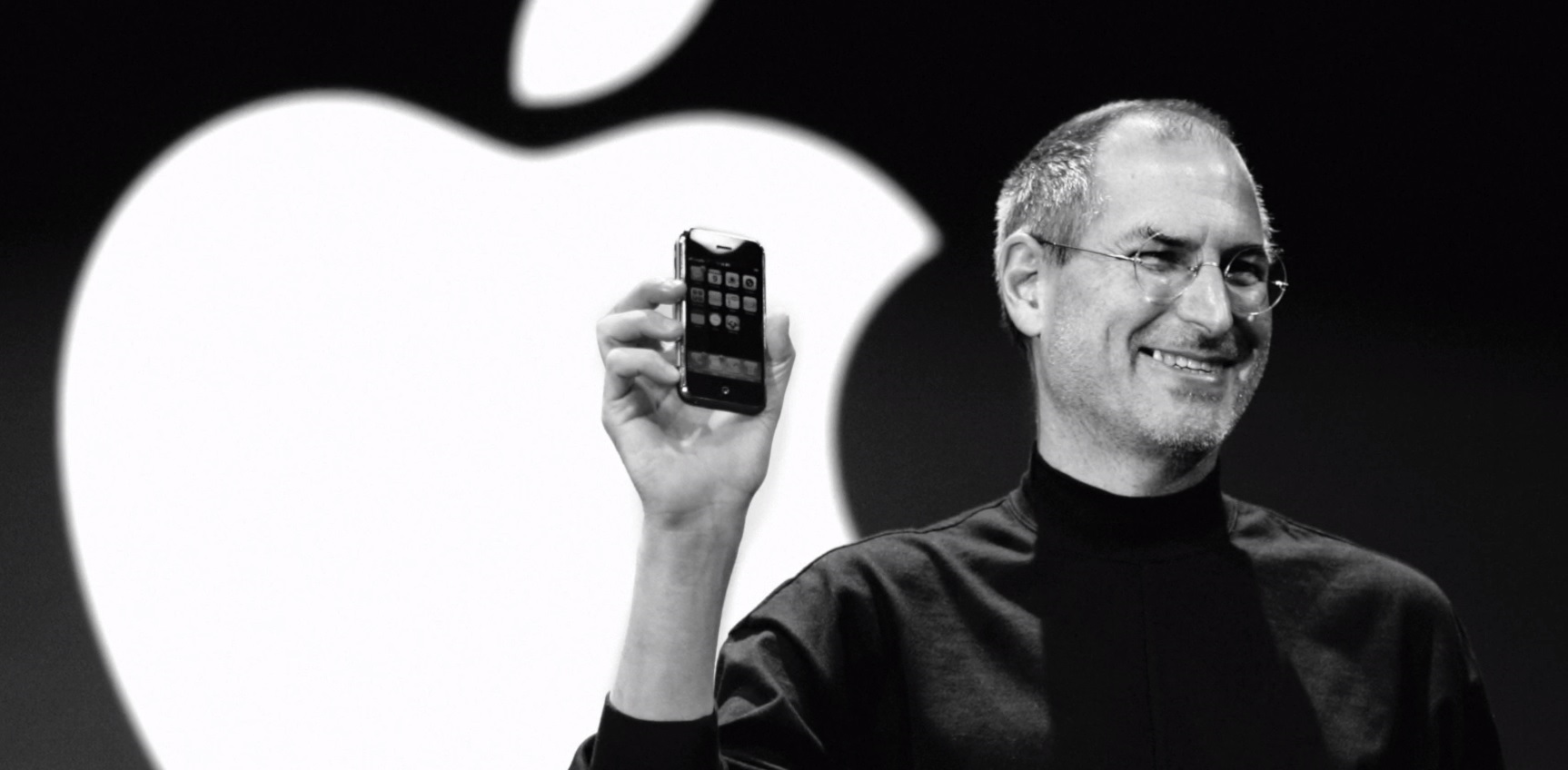

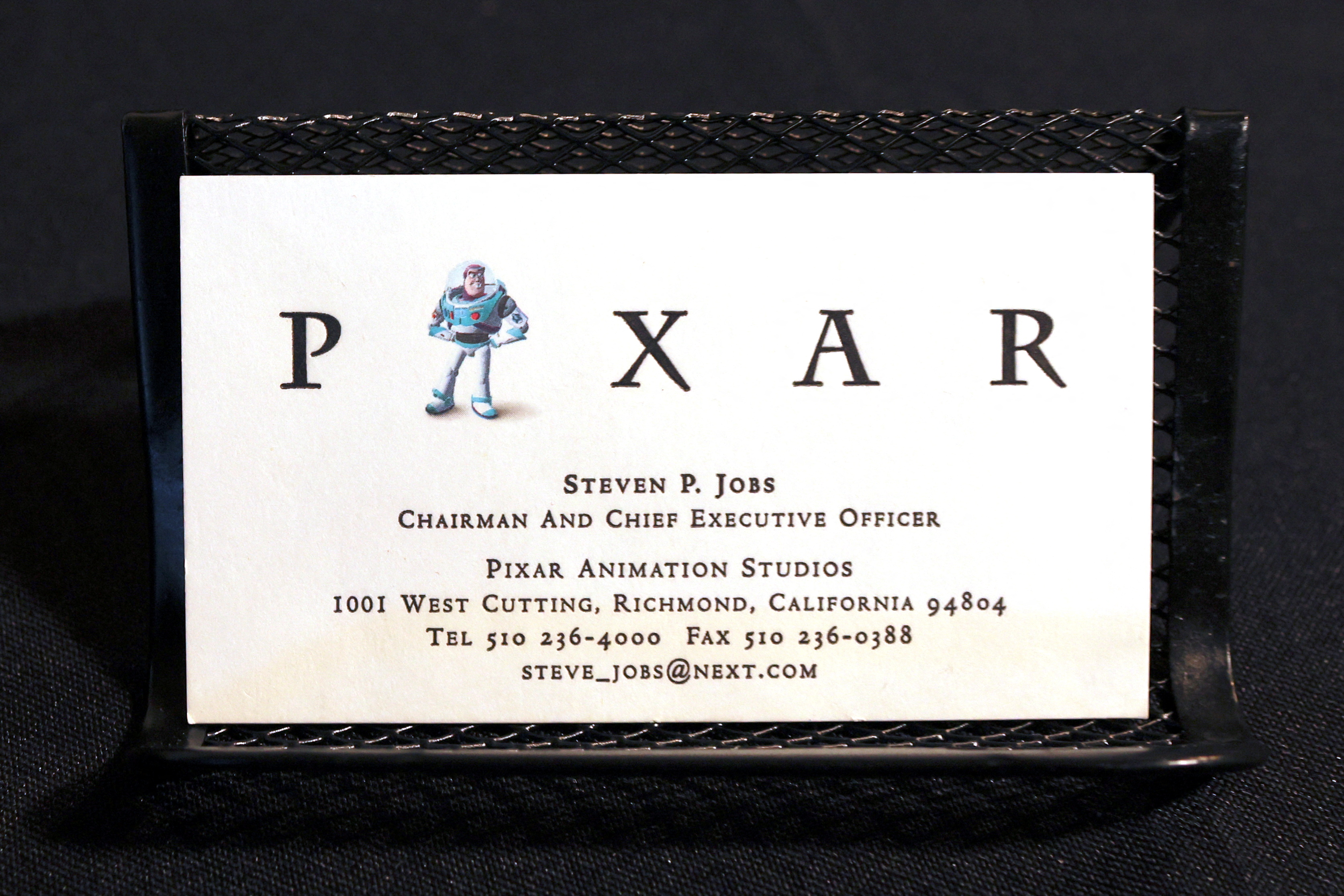

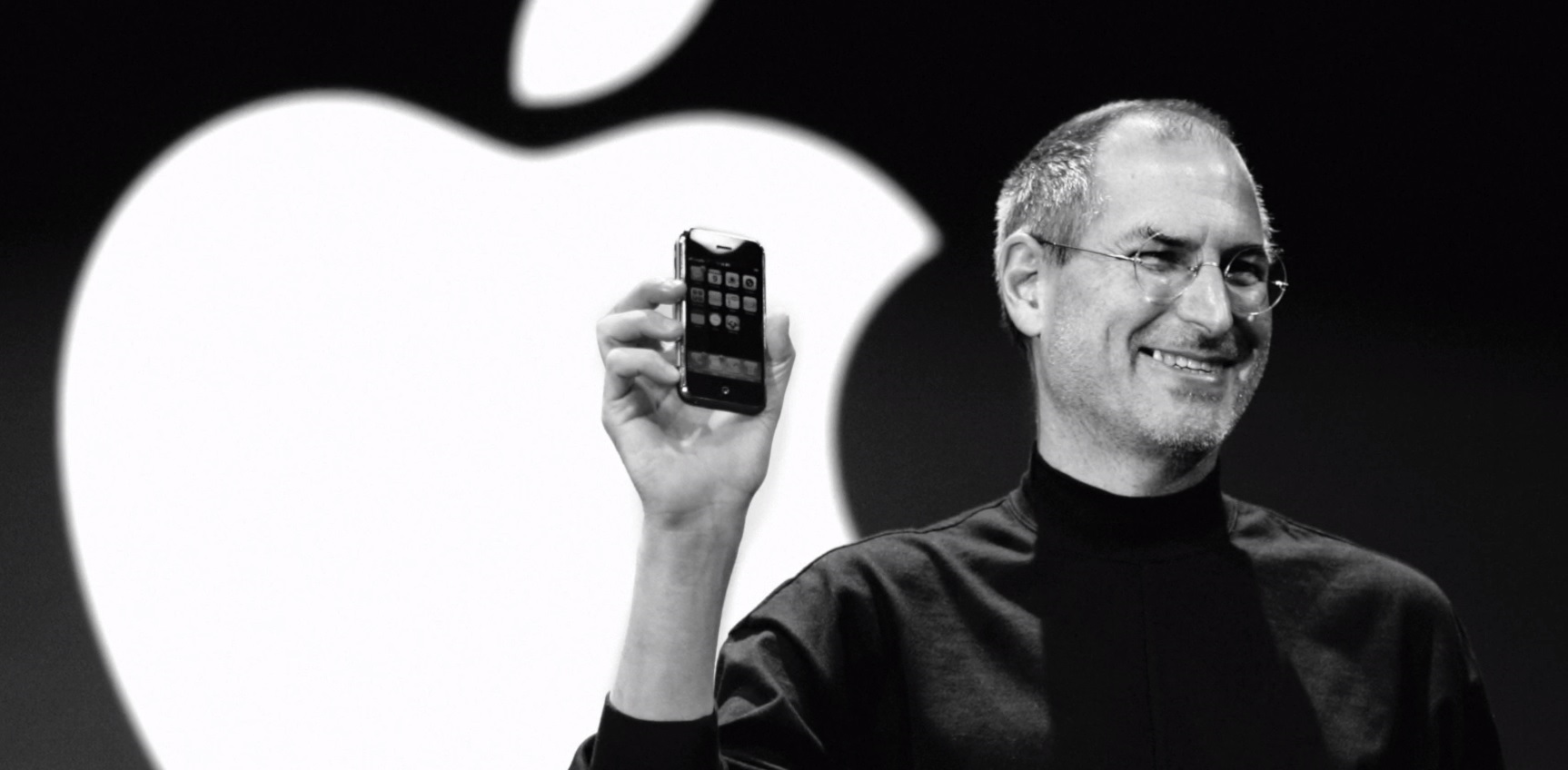

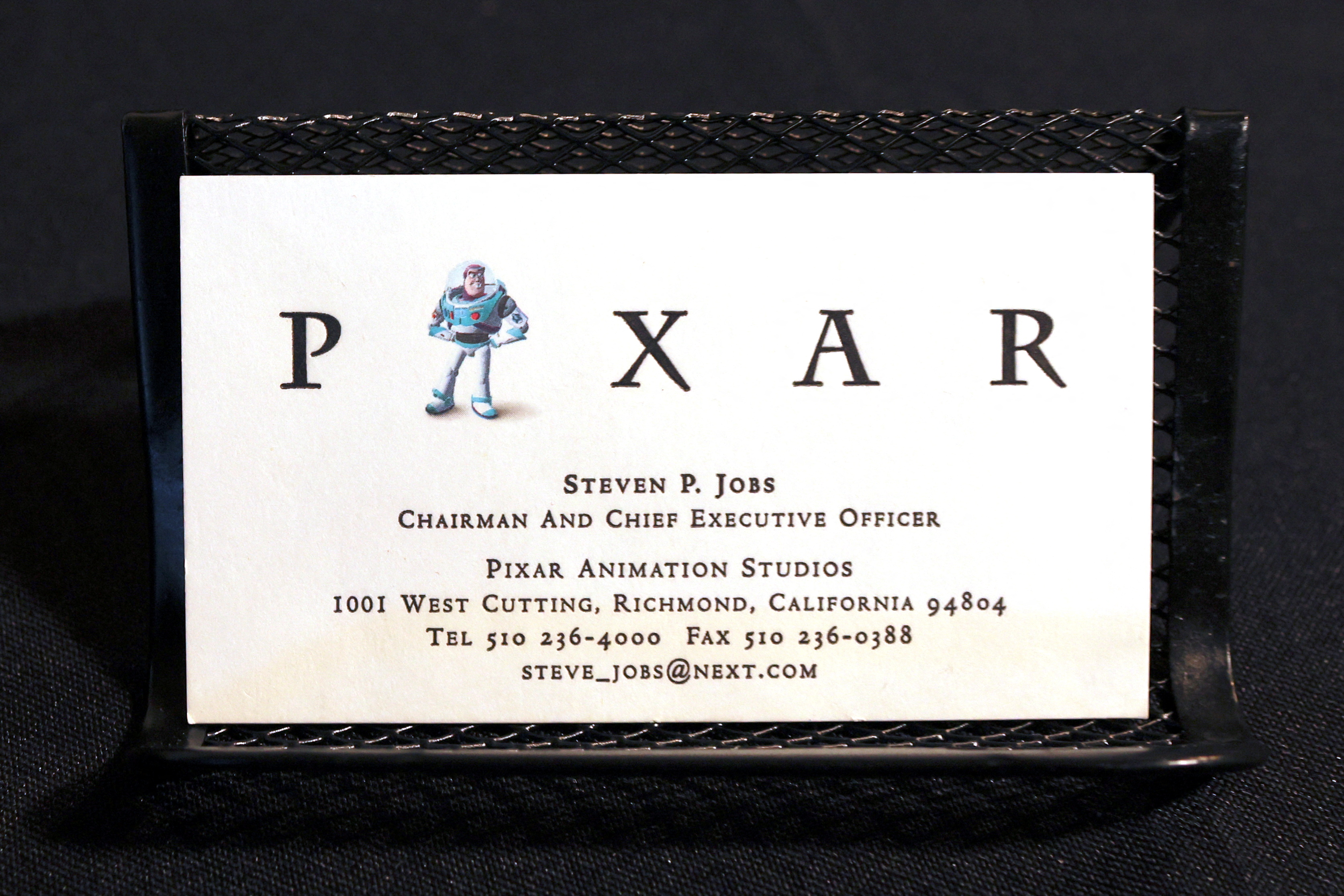

Apple y Disney son dos compañías que a nivel mundial se pueden considerar líderes en diversos rubros y en el manejo que tienen de sus recursos para generar diferentes productos que son de agrado para sus clientes y sus audiencias. Una parte de la relación que existe entre ellas es que Pixar, empresa de animación que también fundó Steve Jobs, al igual que Apple, fue adquirida por Disney luego de unos años.

Pese al vínculo existente entre las compañías, al menos en el ámbito laboral, además que ambas compañías tienen una cultura empresarial que es propia de cada una para mantenerse fieles a su historia, Steve Jobs no pretendía que Apple busque imitarlo una vez que este no forme parte de su directorio o en el caso de su fallecimiento.

La toma de esta decisión por parte del ex CEO de Apple fue generada, pues en el caso de Disney, pasó algo similar luego del fallecimiento de Walt Disney en 1966, ya que en la dirección de la compañía se vio afectada por el suceso debido a que el estado de salud del fundador de la compañía era desconocido.

Fue en ese momento en el que las decisiones al interior de la empresa de entretenimiento empezaron a tomarse en relación a cómo las hubiese tomado su fundador, algo con lo que Jobs no estaba de acuerdo porque consideraba que de esta manera las decisiones no serían tan buenas como deberían.

Una de las instrucciones que Jobs delegó a su sucesor, Tim Cook, quien tomó el mando de Apple luego de que el ex CEO tuviese que dejar el cargo por motivos de salud fue que Cook debería tomar sus propias decisiones y evitar la duda que podría llegar a él en caso de que intentara imitarlo de alguna forma.

Fue así como durante la etapa de Tim Cook, al mando de la compañía, se lanzaron al mercado los Apple Pencil pese a que en la primera presentación del iPhone, Steve Jobs se mostró absolutamente en contra de este tipo de accesorios para interactuar con la pantalla de los dispositivos de Apple. Además, se presentaron dispositivos innovadores como el Apple Watch, que diversificó la gama de productos de la empresa.

Qué se puede esperar de Apple en los próximos años

Las operaciones en la compañía de Cupertino no se han detenido desde el fallecimiento de Jobs y se han rumoreado ya algunos de los nuevos dispositivos que serán lanzados al mercado próximamente o que aún se encuentran en fase de desarrollo.

El producto más cercano a ser lanzado (en septiembre del 2023) sería el próximo iPhone 15, que presentaría novedades con una cámara integrada con un zoom óptico más potente gracias a la posible integración de un lente telescópico en lugar de uno regular como se estuvo haciendo hasta el modelo actual del iPhone 14 y que ampliaría el acercamiento de entre 3x y 5x a un 10x para dar mayor calidad a las imágenes lejanas.

Un mejor chip procesador (A17 Bionic), además de una gama aún más alta que los modelos Pro, que posiblemente se llame iPhone 15 Ultra, serían otras novedades.

Por otro lado, en lo que respecta a productos completamente nuevos, Apple también está trabajando en el desarrollo de unas gafas de realidad mixta que fusionan el concepto de realidad aumentada y realidad virtual con funciones especiales y un sistema operativo completamente nuevo que podría llamarse rxOS.

Según analistas y expertos en tecnología como Mark Gurman y el analista Ming-Chi Kuo, este dispositivo estaría retrasando su lanzamiento debido a inconvenientes en la integración de una corona (similar a la del Apple Watch) que permita transicionar entre el modo de realidad aumentada y la realidad virtual. Además de la incorporación de tecnología de escaneo de ojos y manos para que los comandos puedan ejecutarse sin necesidad de controles o accesorios adicionales.

Fuente: infobae.com